1. Общие принципы безопасного входа

1.1. Многофакторная аутентификация (MFA)

Многофакторная аутентификация (MFA) значительно повышает защиту учетных записей, требуя подтверждения личности несколькими способами. Вместо одного пароля пользователь должен предоставить два или более фактора, таких как код из SMS, биометрические данные или аппаратный токен. Это усложняет злоумышленникам доступ даже при утечке пароля.

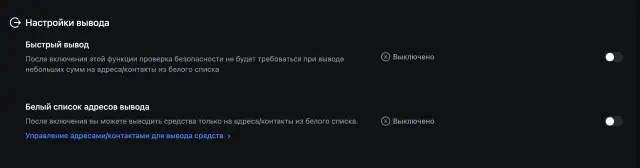

Для проверки безопасности MFA важно убедиться, что система поддерживает надежные методы подтверждения. SMS-коды лучше заменять на генераторы одноразовых паролей (TOTP) или аппаратные ключи, поскольку перехват сообщений остается уязвимостью. Также стоит проверить, требует ли сервис MFA при каждом входе с нового устройства или после истечения срока действия сессии.

Некоторые сервисы предлагают резервные методы восстановления, например, резервные коды или дополнительные email-адреса. Их наличие полезно, но важно убедиться, что они не становятся слабым звеном. Если злоумышленник может обойти MFA через упрощенное восстановление доступа, защита теряет смысл.

Проверьте, можно ли отключить MFA без дополнительных проверок. Надежная система должна запрашивать повторную аутентификацию или подтверждение через другой канал перед изменением настроек безопасности. Если такая возможность отсутствует, риск несанкционированного доступа возрастает.

Регулярный аудит методов MFA помогает выявить устаревшие или ненадежные способы аутентификации. Например, если сервис допускает использование только SMS, стоит рассмотреть переход на более безопасные альтернативы. Чем больше независимых факторов требуется для входа, тем ниже вероятность успешной атаки.

1.2. Надежные пароли

Надежные пароли — это основа защиты учетных записей. Чем сложнее пароль, тем сложнее злоумышленнику его подобрать или взломать. Используйте комбинации из заглавных и строчных букв, цифр и специальных символов. Избегайте очевидных комбинаций типа "123456" или "password".

Минимальная длина пароля должна быть не менее 12 символов. Чем длиннее пароль, тем выше его устойчивость к brute-force-атакам. Хороший вариант — использовать фразы, которые легко запомнить, но сложно угадать. Например, "К0феВм0емСтакане!2024" гораздо надежнее, чем "coffee123".

Никогда не используйте один и тот же пароль для нескольких сервисов. Если один аккаунт будет скомпрометирован, злоумышленники попытаются применить этот пароль к другим учетным записям. Для удобства можно использовать менеджеры паролей — они хранят данные в зашифрованном виде и генерируют сложные комбинации.

Регулярно меняйте пароли, особенно для важных сервисов: почты, банковских приложений, соцсетей. Если сервис поддерживает двухфакторную аутентификацию, обязательно подключите ее. Это добавит дополнительный уровень защиты, даже если пароль будет украден.

1.3. Осторожность с фишинговыми атаками

Фишинговые атаки остаются одним из самых распространённых способов кражи персональных данных и учётных записей. Злоумышленники создают поддельные сайты, письма или сообщения, имитирующие доверенные сервисы, чтобы выманить у пользователей логины, пароли или платежные данные. Важно всегда проверять подлинность страницы, на которую ведёт ссылка, перед вводом информации. Обращайте внимание на адресную строку — фишинговые сайты часто используют похожие, но не идентичные домены. Например, вместо example.com может быть examp1e.com или example-login.net.

Не переходите по ссылкам из подозрительных писем, даже если они выглядят официально. Вместо этого вручную введите адрес сайта в браузере или используйте сохранённые закладки. Если вам пришло сообщение с просьбой срочно обновить данные, проверьте его подлинность через официальные каналы связи с сервисом. Современные браузеры и антивирусы могут предупреждать о потенциально опасных сайтах — не игнорируйте эти предупреждения.

Двухфакторная аутентификация (2FA) значительно снижает риск даже при утечке пароля. Включите её везде, где это возможно. Если сайт предлагает дополнительные методы защиты, такие как одноразовые коды или биометрическую аутентификацию, используйте их. Помните: ни один легальный сервис не будет запрашивать ваш пароль или код подтверждения по электронной почте или в мессенджерах. Будьте бдительны и не поддавайтесь на манипуляции.

2. Проверка безопасности на стороне пользователя

2.1. Анализ URL и сертификата безопасности (HTTPS)

Анализ URL и проверка сертификата HTTPS — обязательные шаги для оценки безопасности входа. Первым делом убедитесь, что адрес сайта начинается с https://, а не с http://. Буква s означает, что соединение защищено шифрованием, что предотвращает перехват данных. Рядом с URL в браузере должен отображаться значок замка — это подтверждение действительного сертификата.

Нажмите на замок, чтобы просмотреть детали сертификата. Убедитесь, что он выдан доверенным центром сертификации, а его срок действия не истек. Если браузер показывает предупреждение о недействительном сертификате, это серьезный повод отказаться от ввода данных.

Проверьте доменное имя в сертификате — оно должно точно соответствовать адресу сайта. Поддельные или фишинговые ресурсы часто используют похожие домены с опечатками или дополнительными символами. Также обращайте внимание на подозрительные поддомены, которые могут имитировать легитимные сервисы.

Современные браузеры блокируют сайты с устаревшими или ненадежными криптографическими протоколами. Убедитесь, что соединение использует TLS 1.2 или новее. Уязвимые протоколы, такие как SSL 3.0 или TLS 1.0, не обеспечивают достаточной защиты. Если сайт не поддерживает безопасные стандарты, передача логинов и паролей становится рискованной.

В завершение проверьте, нет ли в URL странных параметров или перенаправлений. Злоумышленники могут маскировать вредоносные ссылки под легитимные, добавляя лишние символы или используя сервисы сокращения URL. Всегда вводите адреса вручную или используйте сохраненные закладки, чтобы избежать перехода по поддельным ссылкам.

2.2. Проверка на наличие подозрительных перенаправлений

Проверка на наличие подозрительных перенаправлений — один из ключевых этапов оценки безопасности процесса входа. После аутентификации пользователя система может перенаправлять его на другую страницу, например, в личный кабинет или на страницу смены пароля. Злоумышленники могут воспользоваться уязвимостями в этом механизме, чтобы перенаправить пользователя на фишинговый сайт или страницу с вредоносным кодом.

Для выявления таких угроз необходимо проверить, куда именно ведут перенаправления. Убедитесь, что URL-адреса в параметрах запросов не содержат внешних доменов или подозрительных строк. Особое внимание уделите динамическим перенаправлениям, где конечный путь формируется на основе пользовательского ввода или данных сессии.

Рекомендуется использовать белые списки разрешенных адресов и запрещать любые перенаправления вне доверенных доменов. Также следует проверять HTTPS-соединение и отсутствие параметров, которые могут быть изменены злоумышленником. Если перенаправление происходит через JavaScript, убедитесь, что код защищен от внедрения и манипуляций.

Регулярное тестирование механизма перенаправлений с помощью ручных проверок и автоматизированных инструментов поможет выявить уязвимости до того, как ими воспользуются злоумышленники. Внедрение строгой валидации и мониторинга значительно снижает риск успешных атак.

2.3. Использование менеджеров паролей

Менеджеры паролей — это надежный инструмент для защиты учетных записей. Они не только хранят сложные пароли, но и помогают избежать их повторного использования. Автоматическая генерация уникальных комбинаций для каждого сервиса минимизирует риск взлома через утечку данных.

Проверка безопасности начинается с анализа паролей, сохраненных в менеджере. Если среди них есть повторяющиеся или слабые комбинации, их стоит немедленно заменить. Многие менеджеры имеют встроенные функции аудита, которые оценивают надежность паролей и предупреждают о потенциальных уязвимостях.

Двухфакторная аутентификация (2FA) усиливает защиту даже при использовании менеджера паролей. Большинство современных решений поддерживают интеграцию с 2FA, что добавляет дополнительный уровень безопасности. Важно убедиться, что резервные коды для восстановления доступа хранятся отдельно от основного хранилища паролей.

Синхронизация между устройствами должна быть зашифрована. Проверьте, использует ли менеджер сквозное шифрование, чтобы данные не расшифровывались на стороне сервера. Локальное хранение мастер-пароля или использование аппаратных ключей безопасности снижает риск перехвата данных.

Регулярное обновление менеджера паролей закрывает уязвимости в программном обеспечении. Отслеживание новостей о взломах или утечках данных помогает вовремя принять меры. Если сервис паролей подвергся атаке, немедленно измените мастер-пароль и включите дополнительные проверки.

2.4. Регулярная проверка скомпрометированных учетных данных

Регулярная проверка скомпрометированных учетных данных — обязательная мера для защиты от несанкционированного доступа. Злоумышленники часто используют утекшие пароли для атак, особенно если пользователи применяют одни и те же данные для разных сервисов. Чтобы минимизировать риски, необходимо систематически сверять учетные данные сотрудников или клиентов с базами утечек.

Для этого можно использовать автоматизированные инструменты, такие как Have I Been Pwned или специализированные корпоративные решения. Эти сервисы проверяют, фигурируют ли email-адреса или хеши паролей в известных утечках. Если компрометация обнаружена, пользователь должен немедленно изменить пароль и включить двухфакторную аутентификацию.

Важно интегрировать проверку в процесс управления доступом. Например, при смене пароля или при попытке входа система может автоматически запрашивать обновление данных, если они были скомпрометированы. Такой подход снижает вероятность успешных атак даже в случае утечки информации.

Дополнительно стоит обучать пользователей создавать сложные и уникальные пароли, а также объяснять риски повторного использования учетных данных. Регулярные проверки должны стать частью общей политики безопасности, а не разовым мероприятием. Только постоянный контроль и быстрое реагирование помогут избежать серьезных инцидентов.

3. Инструменты для проверки безопасности входа

3.1. Have I Been Pwned

Сервис Have I Been Pwned (HIBP) — это мощный инструмент для проверки утечек данных и оценки безопасности учетных записей. Он позволяет узнать, были ли ваши email-адреса или пароли скомпрометированы в результате взломов и утечек. Это особенно важно, поскольку повторное использование паролей на нескольких сайтах делает вас уязвимым к атакам.

Чтобы проверить email, достаточно ввести его в соответствующее поле на сайте HIBP. Если адрес присутствует в утечках, сервис покажет, в каких инцидентах он фигурировал. Это поможет понять, какие аккаунты требуют срочного обновления паролей.

Для проверки паролей HIBP использует безопасный метод: вместо прямого ввода пароля вы вводите его хеш, а система сверяет его с базой скомпрометированных данных. Это исключает риск передачи пароля в открытом виде. Если ваш пароль найден в утечке, его нужно немедленно заменить на уникальный и сложный.

Сервис также предоставляет API для разработчиков, позволяющий интегрировать проверку утечек непосредственно в приложения. Это помогает предотвратить использование слабых или уже скомпрометированных паролей при регистрации.

Регулярная проверка учетных данных в HIBP и своевременная замена паролей — простой, но эффективный способ повысить личную кибербезопасность.

3.2. Password Checkers

Проверка пароля — обязательный этап оценки защищенности системы аутентификации. Современные инструменты анализируют не только длину и сложность пароля, но и его устойчивость к атакам, включая перебор по словарю или утечкам из баз данных. Хороший чекер оценивает вероятность подбора пароля, проверяет наличие повторяющихся символов, простых последовательностей и общеупотребительных комбинаций.

Используйте проверенные решения, такие как zxcvbn или Have I Been Pwned API, которые учитывают реальные случаи компрометации. Эти инструменты показывают, использовался ли пароль в известных утечках, что критично для предотвращения атак. Локальные чекеры должны работать без отправки данных на сторонние серверы, чтобы исключить риски утечки.

При внедрении проверки паролей важно балансировать между безопасностью и удобством. Слишком жесткие требования могут привести к тому, что пользователи станут записывать пароли в незащищенных местах. Рекомендуется настраивать политику так, чтобы пароль состоял минимум из 12 символов, включал буквы разного регистра, цифры и специальные символы, но без избыточных ограничений.

Регулярное тестирование системы на предмет уязвимостей, таких как слабая хеш-функция или отсутствие блокировки после множества попыток, дополняет проверку паролей. Комплексный подход снижает риски несанкционированного доступа и повышает общий уровень безопасности.

3.3. Браузерные расширения для безопасности

Браузерные расширения могут значительно повысить уровень защиты при входе на веб-сайты. Они помогают выявлять фишинговые страницы, блокируют вредоносные скрипты и предупреждают о потенциальных угрозах. Такие инструменты особенно полезны, если вы часто работаете с интернет-банкингом, почтой или соцсетями.

Один из самых популярных типов расширений — менеджеры паролей. Они не только хранят учетные данные в зашифрованном виде, но и проверяют, не были ли они скомпрометированы в утечках данных. Некоторые из них автоматически заполняют формы входа, снижая риск попадания на поддельные сайты.

Расширения для двухфакторной аутентификации упрощают процесс ввода кодов. Вместо того чтобы вручную переходить в приложение-аутентификатор, они могут автономно подставлять нужные значения. Это экономит время и снижает вероятность ошибок.

Блокировщики рекламы и трекеров тоже влияют на безопасность. Они предотвращают загрузку скрытых скриптов, которые могут перехватывать данные форм входа. Это особенно важно при использовании публичных Wi-Fi-сетей, где риски перехвата выше.

Перед установкой любого расширения проверьте его репутацию. Официальные магазины браузеров (Chrome Web Store, Firefox Add-ons) предоставляют информацию о разработчике, отзывах и количестве загрузок. Избегайте расширений с малым числом пользователей или подозрительными разрешениями.

Некоторые инструменты сканируют страницы в реальном времени и предупреждают, если сайт использует небезопасные протоколы (например, HTTP вместо HTTPS). Они также могут блокировать JavaScript-код, который пытается имитировать легитимные формы входа.

Регулярно обновляйте расширения — разработчики исправляют уязвимости и добавляют новые функции защиты. Устаревшие версии могут стать слабым звеном в системе безопасности. Лучше отключить или удалить ненужные дополнения, чтобы минимизировать риски.

Использование браузерных расширений для безопасности — это простой, но эффективный способ защитить себя от мошенничества и утечек данных. Выбирайте проверенные решения и настраивайте их под свои потребности.

4. Проверка безопасности на стороне веб-сайта

4.1. Защита от brute-force атак

Защита от brute-force атак — критически важный аспект безопасности системы входа. Такие атаки основаны на автоматизированном подборе учетных данных, что делает уязвимыми слабо защищенные аккаунты.

Для проверки устойчивости к brute-force необходимо убедиться, что система блокирует или замедляет попытки входа после нескольких неудачных попыток. Лучшие практики включают ограничение числа запросов с одного IP-адреса или учетной записи за определенный промежуток времени. Например, после 5-10 неудачных попыток входа система должна временно блокировать дальнейшие попытки или требовать дополнительную проверку, такую как CAPTCHA или двухфакторную аутентификацию.

Дополнительно важно проверить, как система реагирует на распределенные атаки, когда злоумышленник использует множество IP-адресов. В этом случае поможет анализ поведения пользователей — система должна выявлять аномальную активность и применять защитные меры.

Логирование всех попыток входа позволяет отслеживать подозрительные действия и оперативно реагировать на угрозы. Проверьте, собираются ли данные о времени, IP-адресе и результате попытки, а также насколько быстро система оповещает администраторов о потенциальных атаках.

Использование сложных паролей и многофакторной аутентификации снижает риск успешного brute-force, но без механизмов ограничения попыток даже стойкие пароли могут быть скомпрометированы. Убедитесь, что в системе реализованы все перечисленные меры для надежной защиты.

4.2. Защита от атак методом подбора учетных данных (Credential Stuffing)

Атаки методом подбора учетных данных (Credential Stuffing) — распространенный способ компрометации пользовательских аккаунтов. Злоумышленники используют украденные логины и пароли, проверяя их на разных сервисах в надежде на повторное использование. Для защиты от таких атак необходимо внедрить ряд мер.

Во-первых, обязательным условием является внедрение многофакторной аутентификации (MFA). Даже если злоумышленник получит доступ к данным входа, второй фактор защиты (например, код из SMS или приложения-аутентификатора) усложнит взлом.

Во-вторых, следует ограничивать частоту попыток входа. Блокировка аккаунта или IP-адреса после нескольких неудачных попыток предотвращает автоматизированные атаки. Хорошей практикой является постепенное увеличение задержки между попытками.

В-третьих, важно отслеживать подозрительную активность. Система должна анализировать IP-адреса, устройства и географическое расположение пользователей. Неожиданные входы с новых устройств или стран должны требовать дополнительной проверки.

Также рекомендуется использовать списки известных скомпрометированных паролей. Если пользователь устанавливает пароль, найденный в утечках данных, система должна потребовать его смены. Это снижает вероятность успешного Credential Stuffing.

Наконец, информирование пользователей о рисках и обучение безопасным практикам — важный элемент защиты. Пользователи должны понимать, почему нельзя повторять пароли на разных сервисах и как использовать менеджеры паролей для генерации сложных комбинаций.

4.3. CAPTCHA и другие методы защиты от ботов

CAPTCHA и аналогичные системы предназначены для защиты от автоматизированных атак, таких как брутфорс или массовая регистрация. Они отличают людей от ботов, предлагая задачи, которые сложно решить алгоритмам, например распознавание искаженного текста, выбор изображений или математические операции. Современные реализации, такие как reCAPTCHA от Google, используют анализ поведения пользователя, включая движение курсора и время взаимодействия с элементами страницы.

Для проверки эффективности CAPTCHA необходимо убедиться, что она корректно интегрирована и не пропускает автоматизированные запросы. Попробуйте отправить форму с помощью скриптов или инструментов вроде Selenium, имитируя поведение бота. Если система блокирует такие попытки, значит, защита работает. Также проверьте, появляются ли дополнительные проверки при подозрительной активности, например, после нескольких неудачных попыток ввода.

Устаревшие или слабые реализации CAPTCHA уязвимы к обходу через сервисы распознавания или машинное обучение. Избегайте простых текстовых CAPTCHA — они часто взламываются. Лучше использовать reCAPTCHA v3 или hCaptcha, которые меньше раздражают пользователей, но обеспечивают высокий уровень защиты.

Кроме CAPTCHA, можно применять другие методы: ограничение запросов по IP, анализ заголовков HTTP или проверка наличия JavaScript в браузере. Однако эти способы менее надежны по отдельности, поэтому их стоит комбинировать. Например, если CAPTCHA срабатывает только после нескольких попыток ввода, это снижает нагрузку на легитимных пользователей, но усложняет жизнь ботам.

4.4. Мониторинг подозрительной активности

Мониторинг подозрительной активности позволяет своевременно выявлять потенциальные угрозы, связанные с несанкционированным доступом. Для этого необходимо регулярно анализировать логи авторизации, фиксируя необычные попытки входа. Например, множественные запросы с разных IP-адресов, входы в нерабочее время или использование подозрительных устройств могут указывать на атаку.

Важно отслеживать частые ошибки аутентификации, такие как неправильные пароли или несуществующие учетные записи. Это может свидетельствовать о брутфорсе или других методах подбора данных. Системы безопасности должны автоматически блокировать IP-адреса или временно ограничивать доступ после нескольких неудачных попыток.

Дополнительно рекомендуется внедрять механизмы оповещения о подозрительных действиях. Например, уведомления о входе с нового устройства или необычной геолокации помогут быстро реагировать на угрозы. Анализ поведения пользователей также важен — резкие изменения в активности, такие как массовые загрузки файлов или попытки доступа к закрытым разделам, требуют проверки.

Для усиления защиты можно использовать инструменты анализа трафика и SIEM-системы, которые собирают и сопоставляют данные из разных источников. Это помогает выявлять сложные атаки, включая фишинг или эксплуатацию уязвимостей. Регулярный аудит прав доступа и обновление политик безопасности снижают риски компрометации учетных записей.

Особое внимание стоит уделять учетным записям с высокими привилегиями. Любые попытки несанкционированного доступа к ним должны блокироваться сразу, а действия администраторов — фиксироваться для последующего разбирательства. Комплексный мониторинг снижает вероятность успешных атак и минимизирует возможный ущерб.

5. Дополнительные меры безопасности

5.1. Обновление программного обеспечения

Безопасность входа напрямую зависит от актуальности программного обеспечения. Устаревшие версии могут содержать уязвимости, которыми воспользуются злоумышленники. Регулярное обновление системы и приложений — обязательное условие защиты данных.

Проверьте, включены ли автоматические обновления в настройках операционной системы и используемых программ. Если автоматическое обновление недоступно, настройте регулярную проверку вручную. Убедитесь, что все критические обновления безопасности установлены:

- Для Windows проверьте раздел «Центр обновления» в панели управления.

- В macOS перейдите в «Системные настройки» → «Обновление ПО».

- В мобильных устройствах (Android, iOS) обновления находятся в настройках системы.

Используйте только официальные источники для загрузки обновлений. Сторонние сайты могут распространять вредоносное ПО под видом обновлений. Если программа больше не поддерживается разработчиком, рассмотрите переход на альтернативное решение с активными обновлениями.

Дополнительно проверьте, обновлены ли драйверы устройств, особенно сетевые и биометрические, которые влияют на аутентификацию. Устаревшие драйверы могут стать слабым звеном в системе безопасности.

Отслеживайте новости о выявленных уязвимостях в используемом ПО. Многие производители публикуют бюллетени безопасности, где описывают критические ошибки и способы их устранения. Игнорирование таких сообщений увеличивает риск взлома.

5.2. Использование VPN

VPN — это инструмент, который шифрует интернет-соединение и скрывает реальный IP-адрес, что повышает защиту данных при входе в аккаунты и онлайн-сервисы. Технология особенно полезна при использовании общедоступных сетей, где риски перехвата информации значительно выше.

Чтобы убедиться в безопасности входа через VPN, следует проверить несколько параметров. Во-первых, убедитесь, что VPN использует современные протоколы шифрования, такие как OpenVPN, WireGuard или IKEv2. Во-вторых, проверьте, не происходит ли утечки DNS или IP — для этого можно воспользоваться специальными сервисами вроде ipleak.net. В-третьих, обратите внимание на наличие функции Kill Switch, которая блокирует интернет-трафик при нестабильном VPN-соединении, предотвращая раскрытие реального IP.

Не все VPN одинаково надежны. Бесплатные сервисы могут собирать данные пользователей, сводя на нет преимущества защиты. Выбирайте проверенных поставщиков с четкой политикой отсутствия логов. Также рекомендуется избегать VPN, базирующихся в странах с жестким регулированием интернета, где провайдеры могут быть обязаны передавать информацию властям.

Помимо VPN, для безопасного входа в аккаунты используйте двухфакторную аутентификацию, уникальные сложные пароли и регулярно обновляйте приложения. Это дополнительно снизит вероятность компрометации данных даже при временных сбоях в работе VPN.

5.3. Обучение пользователей основам безопасности

Обучение пользователей основам безопасности начинается с понимания того, как правильно проверять надежность системы входа. Важно объяснить, что даже сложные пароли не гарантируют защиту, если не соблюдаются базовые меры предосторожности. Пользователи должны знать, что подозрительные ссылки, запросы личных данных или незнакомые формы входа могут быть частью фишинговой атаки.

Первым шагом в проверке безопасности входа является анализ адресной строки. Настоящие сайты используют защищенное соединение HTTPS, а название домена должно точно соответствовать ожидаемому. Ошибки в написании или подозрительные символы — явный признак мошенничества. Также стоит обращать внимание на визуальные детали: логотипы, шрифты и общий дизайн страницы. Фальшивые сайты часто имеют некачественное оформление.

Двухфакторная аутентификация — один из самых эффективных способов защиты. Даже если злоумышленник получит пароль, без второго фактора, например кода из SMS или приложения, доступ останется закрытым. Пользователям стоит активировать эту функцию везде, где это возможно.

Регулярная смена паролей и их уникальность для каждого сервиса снижают риски. Если один аккаунт будет взломан, остальные останутся в безопасности. Для удобства можно использовать менеджеры паролей, которые не только хранят данные, но и помогают создавать сложные комбинации.

В случае сомнений в подлинности страницы входа лучше перейти на сайт напрямую, введя адрес вручную, а не через ссылки из писем или сообщений. Обучение этим простым правилам существенно повышает уровень безопасности и снижает вероятность успешных атак.